Blog

Systemy SIEM nowej generacji

Tradycyjne rozwiązania SIEM mogą zbierać dane z różnych źródeł, w tym punktów końcowych, aplikacji, urządzeń sieciowych, VPN, serwerów i aplikacji w chmurze. W ostatnim czasie zauważamy nieustanny wzrost wykorzystania usług chmurowych, pracy zdalnej, wykorzystania...

Cyberzagrożenia w dobie kryzysu związanego z pandemią COVID-19

Obecnie panująca pandemia wywołana przez wirus SARS-CoV-2 obnażyła braki organizacyjne i techniczne nie tylko w służbie zdrowia różnych krajów na całym świecie. Z raportów opublikowanych przez organizacje zajmujące się badaniem i monitorowaniem cyberbezpieczeństwa,...

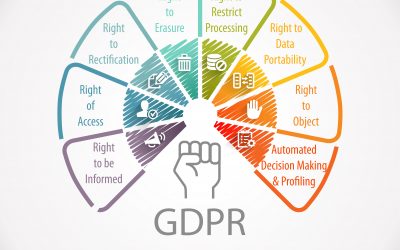

Inspektor Ochrony Danych – celowe wsparcie administratora. Wyznaczenie, zadania, status.

Podstawy prawne Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE...

VLOG – odc. 1 Incydenty. Ocena ryzyka naruszenia praw lub wolności osób fizycznych w wyniku wystąpienia incydentu

Wizerunek a ochrona danych osobowych

Żyjemy bezsprzecznie w czasach, w których informacja stała się towarem. Jednym z rodzajów informacji jest z pewnością wizerunek, rozumiany jako podobizna osoby, utrwalona za pomocą obrazu, fotografii. Z racji, chociażby rozprzestrzenienia się narzędzi komunikacji...

Wyłudzanie danych, czyli trzy słowa o phishingu

Od lat, niezmiennie, dużą popularnością wśród cyberprzestępców cieszy się tzw. phishing. Jest to nic innego jak próba oszustwa, w której przestępca podszywając się pod tożsamość innej osoby lub instytucji próbuje wyłudzić cenne informacje, wrażliwe dane np. hasła do...

KRI i RODO – jak połączyć wymagania przy audycie bezpieczeństwa w podmiotach publicznych?

Zgodnie z wymaganiami rozporządzenia Rady Ministrów z dnia 12 kwietnia 2012 r. w sprawie Krajowych Ram Interoperacyjności (dalej KRI) podmioty realizujące zadania publiczne mają obowiązek przeprowadzania audytu wewnętrznego w zakresie bezpieczeństwa informacji co...

2 lata obowiązywania Ustawy o Krajowym Systemie Cyberbezpieczeństwa

28 sierpnia 2020 r. mijają dwa lata od wejścia w życie Ustawy o Krajowym Systemie Cyberbezpieczeństwa (dalej UoKSC). Z odpowiedzi udzielonej naszej firmie przez Departament Cyberbezpieczeństwa Ministerstwa Cyfryzacji wynika, iż do dnia 4 sierpnia 2020 r. zostało...

Transfer danych osobowych do USA – wyrok TSUE w tzw. Sprawie Schrems II

16 lipca 2020 r. zapadł wyrok w sprawie podstawy do transferu danych osobowych do USA, mający ogromne znaczenie nie tylko dla osób, których dane dotyczą, ale przede wszystkim dla administratorów oraz podmiotów przetwarzających te dane. Trybunał Sprawiedliwości Unii...

Ciągłość działania systemów IT cz. 2 – Disaster Recovery Plan – co warto uwzględnić tworząc plany odzysku po awarii

Jednym z elementów zarządzania ciągłością działania jest opracowywanie planów odzyskiwania po awarii tzw. DRP z ang. Disaster Recovery Plan. DRP jest zazwyczaj zbiorem, procedur i praktyk związanych z odzyskiwaniem po awarii, które mają na celu, w szczególności...

Czy pracodawca może znać hasła do kont poczty elektronicznej pracowników?

Stosowaną praktyką przez struktury informatyczne firm lub ogólnie w organizacjach jest, że pracownicy korzystający z poczty e-mail nie znają haseł do własnych kont pocztowych. Najczęściej jest tak, że administratorzy systemów konfigurują klienta pocztowego,...

Praca zdalna – nowe możliwości

W związku z sytuacją epidemiczną w naszym kraju pojawiło się w porządku prawnym nowe, choć jakby wszystkim dobrze znane, pojęcie pracy zdalnej. Zdefiniowane zostało w ustawie z dnia 2 marca 2020 r. o szczególnych rozwiązaniach związanych z zapobieganiem,...

Zmiany po wyroku Schrems II i unieważnienie umowy Privacy Shield

Decyzja Trybunału Sprawiedliwości Unii Europejskiej (TSUE) z 16 lipca 2020 unieważniła stosowanie Tarczy Prywatności (Privacy Shield) w transferach pomiędzy UE a USA. Jednocześnie TSUE podtrzymał możliwość transferu danych osobowych poza EOG na podstawie Standardowych...

Ciągłość działania systemów IT cz. 1

W ostatnim czasie ochrona danych staje bardziej złożona i wymaga spełnienia wielu wymagań prawnych. RODO określa od 2016 roku zasady i wymagania dla podmiotów przetwarzających dane osobowe. Informacje pozwalające na identyfikację fizycznej osoby obecnie są...

RODO – Kary związane z systemami IT

Z dniem 25 maja 2018 r. zaczęło obowiązywać Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz...

Termowizyjne rejestrowanie temperatury ciała pracowników

Pracodawcy, którzy myślą o pomiarze temperatury ciała na terenie zakładu pracy, w celu walki z COVID-19 powinni pamiętać, iż w myśl tzw. spec ustawy z 2 marca br. jedynie GIS posiada stosowne uprawnienia, aby nakazać pracodawcy zastosowanie dodatkowych rozwiązań...

Czy chcesz zadbać o bezpieczeństwo Twojej firmy?

Skontaktuj się z nami wypełniając poniższy formularz:

ul. Krakowska 29

50-424 Wrocław

NIP: 8992844827

REGON: 369689145

KRS: 0000737840