Testowanie bezpieczeństwa zasobów dzielimy na etapy jak zbieranie informacji o testowanych celach, a następnie skanowanie i rozpoznanie tożsamości celu (zasobu) oraz stosowanej ochrony. Kolejnym krokiem jest skanowanie w celu wykrycia możliwych do wykorzystania podatności. Dalsze kroki są zazwyczaj bardziej inwazyjne. Znając podatności systemu, aplikacji czy usługi oraz słabości zabezpieczeń, możemy próbować wykorzystać wykryte podatności aby np. włamać się do systemu postępując podobnie jak potencjalny intruz. Taka obrazowa metoda potwierdzająca możliwość przeprowadzenia ataku na zasoby IT organizacji najlepiej wskazuje, jaki może być jego zasięg i wpływ na organizację.

Do przeprowadzenia testów możemy wykorzystać jedną z metodologii. Popularną i obejmującą wiele obszarów bezpieczeństwa zasobów IT jest OSSTM (Open Source Security Testing Methodology). To jeden z najbardziej uznanych standardów w branży, zapewniający metodologię testowania penetracji systemów informatycznych i oceny podatności. Standard zawiera obszerny przewodnik dla testerów, aby zidentyfikować luki w zabezpieczeniach w sieci i jej zasobach z uwzględnieniem wielu potencjalnych wektorów ataku. Opiera się na dogłębnej wiedzy i doświadczeniu testera, a także ludzkiej inteligencji, aby zinterpretować zidentyfikowane luki i ich potencjalny wpływ na sieć. Na stronie OSSTMM (Open Source Security Testing Methodology Manual) pod adresem https://www.isecom.org/ w zakładce OSSTMM możemy znaleźć zarówno samą metodologię w wersji 3 i pobrać jedno z narzędzi wspierających etap raportowania. Pierwsze z nich to arkusz w formacie Excel obliczeniowy ułatwiający tworzenie ravów, standardowych metryk bezpieczeństwa do pomiaru powierzchni ataku. W ramach metodologii OSSTMM niezbędny będzie również STAR, czyli raport z audytu testów bezpieczeństwa (STAR – Security Test Audit Report). STAR jest standardowym podsumowaniem wyników testu bezpieczeństwa lub testu penetracyjnego, zawierającym precyzyjne obliczenia powierzchni ataku oraz szczegóły dotyczące tego, co zostało przetestowane i w jaki sposób. Raportowanie oparte o STAR jest wymagane przez OSSTMM.

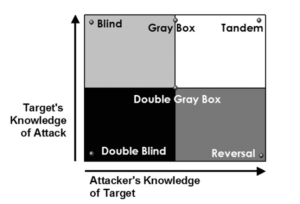

Rysunek 1. Rodzaje testów zgodnie z OSSTMM. Źródło: The Open Source Security Testing Methodology Manual wersja 3.

National Institute of Standards and Technology opracował przewodnik, w którym znajdziemy wskazówki do realizacji testów bezpieczeństwa – Technical Guide to Information Security Testing and Assessment, Recommendations of the National Institute of Standards and Technology. Jest to specjalna publikacja, której celem jest dostarczenie wskazówek dla organizacji i działów IT dotyczących procesu planowania, a następnie wykonywania testów i oceny poziomu bezpieczeństwa infrastruktury. Dokument należy traktować jako przewodnik, a niekoniecznie jak kompletny program ocen oraz testów.

PTES (Penetration Testing Methodologies and Standards) to standard prowadzący testerów przez siedem etapów testu penetracyjnego, w tym wstępną komunikację, zbieranie informacji, a także fazy modelowania zagrożeń. Zgodnie z tym standardem testów penetracyjnych testerzy zapoznają się z organizacją i jej kontekstem technologicznym w jak największym stopniu, zanim skoncentrują się na wykorzystaniu potencjalnie wrażliwych obszarów testowanych zasobów. Takie podejście pozwala opracować i wykonać najbardziej zaawansowane scenariusze ataków, które mogą zostać zrealizowane. Standard skupia się również za weryfikacji pozwalających zweryfikować, czy zidentyfikowane wcześniej podatności zostały naprawione.

ISSAF standard (Information System Security Assessment Framework) obejmuje wszystkie etapy procesu testowania wspierane przez różne kombinacje narzędzi. Możliwość powiązania każdego etapu z konkretnym narzędziem jest bardzo istotnym czynnikiem właściwej realizacji testu bezpieczeństwa.

Rysunek 2. Etapy wykonania testów zgodnie z wytycznymi PTES

W zależności od wyników analizy sytuacji i rodzajów zagrożeń stosuje się różne metody audytowania i testowania. Stosowanie standardów NIST, OSSTMM, OWASP, PTES, ISSAF pozwala na spójną analizę i ocenę zabezpieczeń poprzez przeprowadzenie testoów, analizę oraz przegląd konfiguracji zabezpieczeń.

Autor: Artur Cieślik