Korzystając z National Vulnerability Database, Wazuh może wykrywać luki w systemach operacyjnych i aplikacjach zainstalowanych na monitorowanych przez agentów Wazuh systemach. Moduł monitorowania podatności działa wykorzystując integrację z zewnętrznymi źródłami luk w zabezpieczeniach takimi jak Canonical, Debian, Red Hat, Arch Linux, Amazon Linux Advisories Security (ALAS), Microsoft i National Vulnerability Database (NVD).

Konfiguracja narzędzia do wykrywania luk w zabezpieczeniach Vulnerability Detector przechowuje inwentaryzację podłączonych agentów.

<vulnerability-detector>

<enabled>no</enabled>

<interval>5m</interval>

<ignore_time>6h</ignore_time>

<run_on_start>yes</run_on_start>

<provider name=”canonical”>

<enabled>no</enabled>

<os>precise</os>

<os>trusty</os>

<os>xenial</os>

<os>bionic</os>

<update_interval>1h</update_interval>

</provider>

<provider name=”debian”>

<enabled>no</enabled>

<os>wheezy</os>

<os>stretch</os>

<os>jessie</os>

<os>buster</os>

<update_interval>1h</update_interval>

</provider>

<provider name=”redhat”>

<enabled>no</enabled>

<update_from_year>2010</update_from_year>

<update_interval>1h</update_interval>

</provider>

<provider name=”nvd”>

<enabled>no</enabled>

<update_from_year>2010</update_from_year>

<update_interval>1h</update_interval>

</provider>

</vulnerability-detector>

Domyślnie funkcja Vulnerability Detector jest wyłączona, aby ją włączyć, należy zmienić wartość znacznika enabled na yes. Ustawienie interval to czas, pomiędzy kolejnymi skanami w poszukiwaniu luk w zabezpieczeniach. Wartość ignore_time , to czas w którym luki w zabezpieczeniach, które już wygenerowały alert, nie będą generować kolejnego alertu, a run_on_start określa, czy skanowanie w poszukiwaniu luk w zabezpieczeniach i aktualizacje bazy danych są uruchamiane natychmiast po uruchomieniu usługi.

Po włączeniu Vulnerability Detector należy w ustawieniach zdefiniować, z których dostawców informacji o podatnościach Wazuh ma korzystać. Aby zaoszczędzić zasoby i nie pobierać baz dla systemów na których nie być instalowany agent warto włączyć tylko dostawców pasujących do systemów operacyjnych na których zainstalowano agentów Wazuh.

Ustawienie update_from_year wskazuje rok, z którego zostaną pobrane informacje o podatnościach natomiast wartość update_interval określa częstotliwość, z jaką moduł będzie sprawdzał, czy dostępna jest nowa aktualizacja.

Aby wprowadzone w konfiguracji zmiany zostały zastosowane należy ponownie uruchomić menedżera Wazuh: systemctl restart wazuh-manager lub service wazuh-manager restart.

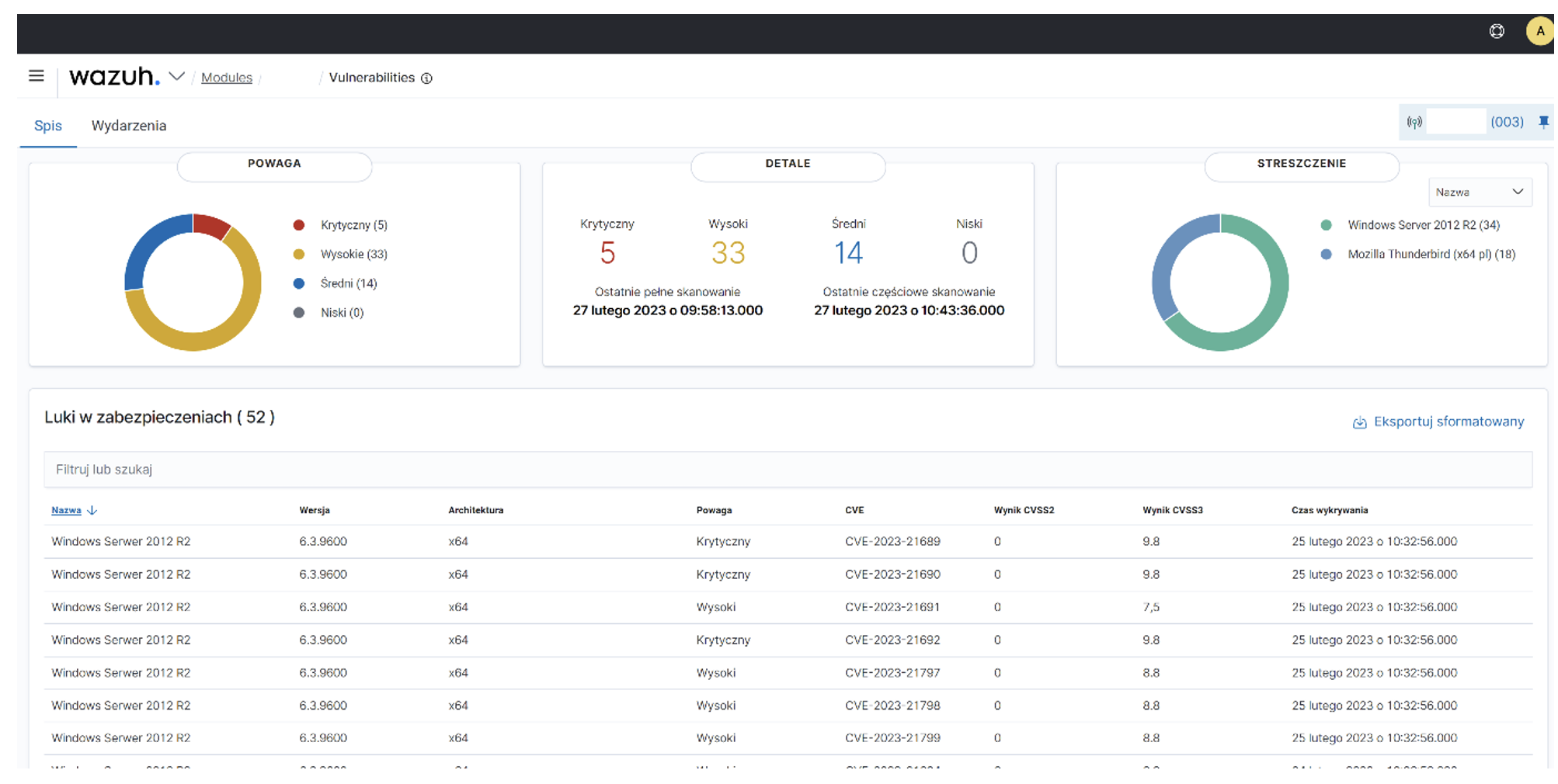

Po zapisaniu nowej konfiguracji Vulnerability Detector i ponownym uruchomieniu usługi menedżera Wazuh uzyskujemy dostęp do raportu o lukach w zabezpieczeniach dla agenta. Czy analiza podatności działa poprawnie można sprawdzić w pliku logów /var/ossec/logs/ossec.log.

W interfejsie użytkownika Wazuh można zobaczyć wszystkie wykryte luki.

Autor: Piotr Maziakowski