CIS jest organizacją, której celem jest zwiększenie gotowości i reakcji na cyberbezpieczeństwo podmiotów sektora publicznego i prywatnego. Pozwala chronić organizacje w zmieniającym się krajobrazie cyberzagrożeń. Zapewnia szereg narzędzi, najlepszych praktyk, wytycznych i struktur. Promuje podejście oparte na współpracy w celu sprostania globalnym wyzwaniom związanym z cyberbezpieczeństwem.

Kontrolki CIS v8 to zestaw priorytetowych działań, które wspólnie tworzą kompleksowy zestaw najlepszych praktyk cyberbezpieczeństwa, obniżających ryzyka dotyczące najczęstszych ataków przeprowadzanych na systemy i sieci informatyczne.

Kluczowe komponenty CIS:

- Środki bezpieczeństwa: Kluczowe zabezpieczenia, które powinny być wdrażane przez każdą organizację (np. inwentaryzacja i kontrola zasobów sprzętowych).

- Mechanizmy bezpieczeństwa: Zapewniają dodatkowy poziom ochrony.

- Środki organizacyjne: Aspekty techniczne i proceduralne, aby utrzymać stan cyberbezpieczeństwa.

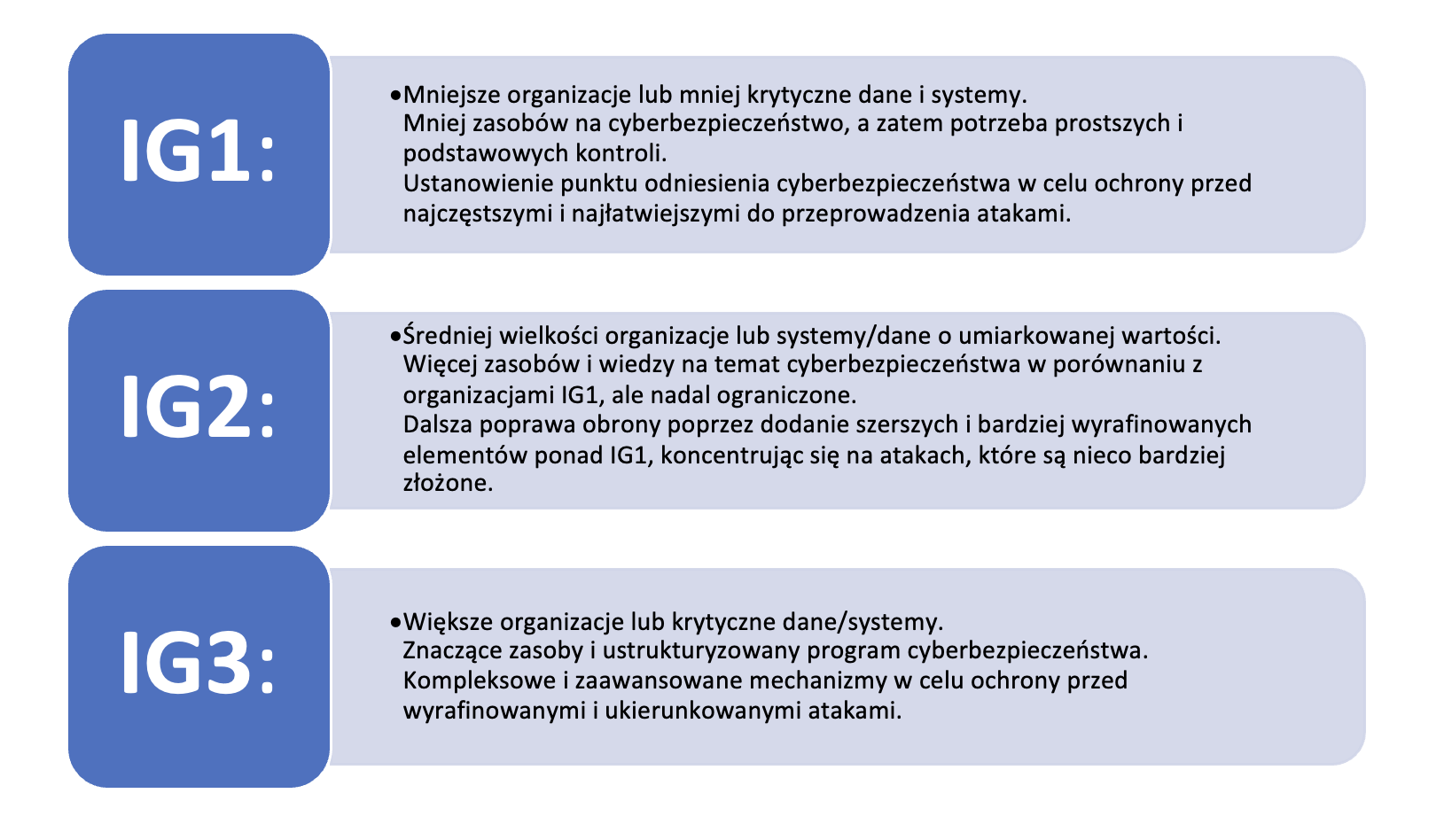

Oznaczenia IG1, IG2 i IG3 (IG: Implementation Group) odnoszą się do grup wdrożeniowych, które są podzbiorami kontrolek CIS, mających na celu zapewnienie właściwej ścieżki stopniowej poprawy stanu cyberbezpieczeństwa organizacji.

Korzystając z tych grup, organizacja może łatwiej ustalać priorytety wdrażania zabezpieczeń w oparciu o wielkość organizacji i ryzyko. Nawet podmioty posiadając ograniczone zasoby organizacje mogą zacząć wprowadzać właściwe minimalne zabezpieczenia w obszarze cyberbezpieczeństwa.

CIS Controls, opracowane przez Center for Internet Security (CIS), to zestaw najlepszych praktyk z zakresu bezpieczeństwa cybernetycznego, które mają na celu pomoc organizacjom w ochronie przed najbardziej powszechnymi zagrożeniami cybernetycznymi. Oto pełny opis wszystkich CIS Controls:

- Inventory and Control of Hardware Assets

Zarządzanie wszystkimi aktywami sprzętowymi, aby zapewnić, że tylko autoryzowane urządzenia mają dostęp do środowiska.

- Inventory and Control of Software Assets

Zarządzanie wszystkimi aktywami oprogramowania, aby zapewnić, że tylko autoryzowane oprogramowanie jest zainstalowane i może się uruchamiać.

- Data Protection

Procesy i narzędzia służące do ochrony danych przed naruszeniem ich poufności, integralności oraz dostępności.

- Secure Configuration of Enterprise Assets and Software

Utrzymanie bezpiecznych konfiguracji dla sprzętu, oprogramowania i systemów operacyjnych.

- Account Management

Procesy zarządzania cyklem życia kont użytkowników, w tym ich tworzeniem, użyciem, modyfikacją i usuwaniem

- Access Control Management

Procesy i narzędzia służące do kontroli dostępu do krytycznych systemów i danych zgodnie z zasadami minimalizacji i segregacji uprawnień.

- Continuous Vulnerability Management

Systematyczne zarządzanie podatnościami sprzętu i oprogramowania.

- Audit Log Management

Gromadzenie, zarządzanie i analiza dzienników zdarzeń mających znaczenie dla bezpieczeństwa systemów.

- Email and Web Browser Protections

Ochrona organizacji przed zagrożeniami pochodzącymi z poczty elektronicznej i przeglądarek internetowych.

Malware Defenses

Środki mające na celu zabezpieczenie przed złośliwym oprogramowaniem.

- Data Recovery

Procesy mające na celu przywrócenie danych w przypadku ich utraty.

- Network Infrastructure Management

Bezpieczne zarządzanie urządzeniami sieciowymi, w tym firewallami, przełącznikami, routerami, i innymi.

- Security Awareness and Skills Training

Programy szkoleniowe i edukacyjne mające na celu podniesienie świadomości i umiejętności użytkowników w zakresie bezpieczeństwa informacji.

- Service Provider Management

Zarządzanie dostawcami usług w zakresie ryzyka naruszenia bezpieczeństwa i wymagań ochrony informacji.

- Application Software Security

Bezpieczny rozwój i utrzymanie aplikacji.

- Incident Response and Management

Procesy i procedury służące do obsługi incydentów bezpieczeństwa.

- Penetration Testing

Prowadzenie testów środowiska IT w celu zidentyfikowania luk w zabezpieczeniach.

Środki bezpieczeństwa w CIS są tak zaprojektowane, aby zapewnić warstwowe i zrównoważone podejście do cyberbezpieczeństwa, oferują od podstawowych środków po bardziej zaawansowane praktyki.

Autor: Artur Cieślik